Pessoal,

Esse post tem uma atualização do que estou fazendo com o FreeNAS e, como está no título, como copiar um arquivo que está no FreeNAS para outro computador.

Primeiro, a atualização. Estava usando o PiVPN e o atualizador de IP do No-IP no Raspberry, como falei aqui anteriormente.

Antes de escolher qual servidor ira usar (Synology, XPEnology, QNAP, FreeNAS, OpenMediaVault, etc), precisava saber como acessar meus arquivos remotamente caso necessário. Assim, optei por usar uma VPN (OpenVPN no PiVPN) e, por conseguinte, precisava usar um IP válido (vulgo IP fixo). Expliquei bastante no post sobre o VPN.

Assim, instalei o PiVPN (servidor OpenVPN) no Raspberry. Instalei também o DUC (programa do No-IP para atualização do meu IP residencial no servidor de DNS deles).

A questão é que instalei o FreeNAS e esse permite que eu execute o OpenVPN como um plugin. Mas ainda ficaria precisando de um computador ligado para rodar o DUC.

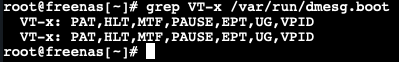

Já que a VPN e o DUC só têm utilidade pra mim pra acessar o FreeNAS remotamente, resolvi criar uma VM no FreeNAS para rodar esses dois programas. Instalei o Ubuntu Desktop, mas ficou muito lento. Preferi instalar o Ubuntu Server mesmo (muito mais leve, uma vez que não tem GUI) e poderia colocar specs bem leves (1 core do processador, 512MB de RAM e 20GB de HD).

VM instalada, instalei o DUC e o PiVPN como mostrei no post do VPN. Fácil. Tudo na mesma máquina.

Agora vem o assunto deste post: criada a VPN, criei a chave da VPN e precisaria passá-la para os outros equipamentos (MacBook, iPhone, iPad). Quando fiz pelo RP (estava com o Raspberry OS), coloquei um pendrive e copiei a chave.

Agora estou numa máquina virtual rodando dentro de um servidor! Tentei colocar o pendrive no FreeNAS e nada. Acessei o Ubuntu Server pelo Terminal do Mac e nada de conseguir copiar.

Eis que lembrei de um programa que utilizei algumas vezes: Filezilla!

Abri o Filezilla, coloquei o IP do Ubuntu Server, o nome do usuário (de root), a senha e a porta. A porta padrão para FTP é a 21 (veja as portas reservadas aqui), mas não funcionou. Num fórum da internet, recomendavam outro programa (para Windows), mas utilizando a porta 22! Coloquei e deu certo! O Filezilla mostrou de um lado meu Mac e de outro o Ubuntu Server. Naveguei até a pasta das chaves ("/home/estrutural/ovpns") e copiei a chave. Instalei nos outros equipamentos e tudo certo!

Agora vou utilizar o Raspberry para acessar o Kodi numa TV do quarto que vai virar o quarto da esteira!

Assim que fizer isso, mostro aqui no blog.

Por hoje é isso!